リスク対応策 2021.02.26

RM57 暗号 Cryptography

目次

For those who prefer to read this column in English, the Japanese text is followed by a British English translation, so please scroll down to the bottom of the Japanese text.

2014年に公開された映画「シチズンフォー スノーデンの暴露」(原題:Citizenfour)は、「米国政府が自国民のプライバシーを侵害、無数の通信を傍受してスパイ行為おこなっている」とエドワード・スノーデンが告発した事件に迫るものである。スノーデンと告発記事を書いた新聞記者達との長時間のインタビューを中心に据えて、第87回アカデミー賞長編ドキュメンタリー映画賞を受賞した、大変見応えのあるドキュメンタリー映画である。

彼は、アメリカ国家安全保障局 (NSA) および中央情報局 (CIA) の元局員であった。2013年6月、香港で、英国ガーディアン紙、米国ワシントン・ポスト紙等の取材を受け、それまで陰謀論やフィクションで語られてきた「情報同盟ファイブ・アイズ(FVEY:米、英、カナダ、オーストラリア、ニュージーランド)」によるネット上の情報収集プログラム、「プリズム(PRISM)」の実在を告発した。映画の中でも繰り返し描かれていたが、その際のスノーデンからの連絡は全て高度に暗号化されたメールによるものであった。

昨年末、2020年12月14日、このことを裏付けるような、以下のニュースが共同通信社により配信された。

【ワシントン共同】ロイター通信は13日、ロシアが米財務省や商務省にハッキングし、内部のメールのやりとりを傍受していたと報じた。ワシントン・ポスト紙によると、連邦捜査局(FBI)はロシア対外情報局(SVR)が数カ月にわたって侵入していたとみて捜査している。

どのような情報が盗まれたかは不明。ハッカーは「高度に洗練されている」とみられ「米政府全体を標的にした巨大なサイバースパイ作戦」との見方が出ている。

事態を重く見た国家安全保障会議(NSC)は12日に緊急会合を開いた。NSC報道官は「あらゆる措置を講じる」と説明した。

1.ファイブ・アイズ(FVEY)

FVEYの起源は第二次世界大戦後の冷戦時代に遡り、旧ソ連と東ブロックの通信を監視、傍受するためのものであったが、現在では多くのIT企業やインターネットプロバイダーの「協力」を得て、世界中の民間通信を監視するために使用されていると言われている。更に、それは外国政府の要人も標的にしていたとの報道があった。その一つが、2013年10月25日の共同通信の以下の報道である。

米機関、外国指導者35人盗聴か 英紙報道、非難激化も

【ロンドン共同】英紙ガーディアン(電子版)は24日、米情報機関の国家安全保障局(NSA)が外国の指導者35人の電話を盗聴していたと報じた。米中央情報局(CIA)元職員のエドワード・スノーデン容疑者から提供された機密文書の内容としている。

オバマ米大統領は、各国指導者との個人的な信頼関係に深い傷をつけかねない疑惑に直面した。欧州の同盟国を含め、国際社会は米国のスパイ活動に対して懸念を募らせており、新たな報道を受け、対米非難が激化するのは必至だ。

また、映画「シチズンフォー スノーデンの暴露」(原題:Citizenfour)に描かれたスノーデンの告発には、暗号解読に関するブルラン(Bullrun)と呼ばれるプログラムも含まれ、NSAや英政府通信本部(GCHQ)が、IT企業等に対して、ソフトウェアやネットワーク機器に暗号を「迂回」する裏口(バックドア)を仕込むよう働きかけていたことも明らかにされていたのである。

これは、意図的に「脆弱性を設けるもの」であり、犯罪組織、テロリスト達に悪用されかねない危険なものであった。2014年発覚したインターネットの標準的な暗号ライブラリ(OpenSSL)の脆弱性(Heartbleed)では、NSAは脆弱性に気づきながらも敢えてそのままにして情報収集に利用していた疑いも報じられている。

第二次世界大戦までは、暗号は「国家のもの」であり、国同士がぶつかり合う局面で使用されたが、現代では、「テロリストを排除する」という目的の上から一般市民がその対象に含まれてきているのである。

スノーデンは「監視される前のインターネットは史上類を見ない画期的なものでした、しかしそれが変わってしまった」と映画の中で語っていたのが印象的であった。支援者達の手で2013年6月23日香港からロシア・モスクワに移動したが、ロシアには入国できず「乗り換え区画」に5週間滞在、ようやく8月1日ロシア連邦移民局から一年間の滞在許可証が発給され、ロシアに入国、2014年、2017年、そして2020年、それぞれ3年間の滞在延長が申請され許可が降りた。彼の弁護士の発表によると、「現在は仕事をしており、妻と共に『ロシアに根を下ろした』生活をしている」ということである。

自身が携わってきた職務から、映画「シチズンフォー スノーデンの暴露」(原題:Citizenfour)のなかでは、スノーデンは繰り返し交信相手に「暗号化」するように伝えていたが、映画の最後のシーン、当時英国「ガーディアン」紙の記者であったグレン・グリーンウォルドとの会話のシーンでは、様々な手段、手法を使って盗聴される危険性を感じていたグリーンウォルドは、最後にはテーブルにあった紙に手書きで「肝心なポイント」を記して伝えていた。会話は「暗号化」できないからである。

2.日米の暗号の歴史

この暗号に関しては、日本は諸外国に比べてかなり劣後していたようである。1921年開かれた、海軍の戦艦の軍縮に関する「ワシントン軍縮会議」では、日本側の暗号は「簡単なコードブック」によって作成されていた。このため、米国務省情報部、通称MI-8(ブラックチェンバー)によって、全て解読されていたと言われている。その後、「レッド」と米軍に呼ばれた初期型の暗号機が1931年運用を開始したが、これも1934年英国が、そして1936年には米国が解読に成功した。

1937年、米軍に「パープル」と呼ばれた暗号(パープル暗号)を日本は完成、その暗号機「九七式印字機(九七式欧文印字機)」での運用が始まった。本コラム「RM54ーAIの父、アラン・チューリング」に記したように、エニグマ暗号の解読には成功した英国ではあったが、パープル暗号の解読は後回しになっており、日本の外交電文を解読できなくなっていた。一方、アメリカ陸軍は1940年後半にはパープル暗号の解読に成功していた。そこで英国は、米国に暗号情報の共有を申し出て、翌年1941年2月にパープル暗号解読機が米国から届けられ、これ以降、米英情報暗号解読部隊の分担が開始したと言われている。

1941年日米開戦の直前、「日本の暗号が解読されている」という警告情報が日独伊三国同盟を締結したドイツよりもたらされた。昨年12月5日投稿したコラム、「企業戦略16-トラ・トラ・トラ!」で記したとおり、後に判明したことであるが、日本政府(外務省)の暗号は1941年12月の真珠湾攻撃の前には全て解読されていたのである。

「同じ内容の電文」を、なぜか「新旧の暗号で電信する」というミスを繰り返したのが外務省の暗号の歴史と言われている。当然、「旧暗号の解読によって原文が解読される」ため、「新暗号に対して暗号文と原文との対照をする解読が可能」となるからである。当時の外務省歴代の電信課長は、「キャリア職」であり、暗号に関しては全くのずぶの素人の一般外交官が就任、電信官や暗号官が就くことはなかったため、このような、信じられないお粗末な運用をしていたのである。

欧米と日本との差が大きかった暗号であるが、そもそも米国で機械式の暗号が使われ出したのは、今から200年以上も前なのである。最初の単純な機械式暗号機は、当時米国の初代国務長官であったトーマス・ジェファーソンが、1790年「1本の木製心棒に25個の木製円盤をさしこみ、それぞれの円盤が単独に回転する暗号機」を考案したものである。

英語アルファベットは26文字、フランス語も26文字、ドイツ語は30文字であるのに比べて、日本語の構成は、「イロハ48文字」で、「平仮名と片仮名の2種類の文字」、更に「2000以上に及ぶ漢字」、これらの混合が可能な言語体系となっている。「文字数の面」からは膨大な暗号展開が可能な言語体系である。欧米の言語は文字数が少ないことから、「暗号」が発達していったのではないだろうか。

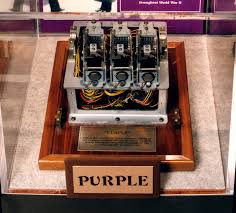

米国立暗号博物館に展示されている九七式欧文印字機(パープル)

Type 97 European printing machine (purple) on display at the US National Museum of Cryptography

3. 真珠湾攻撃前夜

1941年12月2日、日本海軍の暗号無線を傍受していたハワイの米海軍では、日本軍の空母のコールサインが消えたことに気がつき、情報将校が太平洋艦隊司令長官にその事を報告したが、無視されたと言われている。12月6日、「パープル暗号」によって、東京からワシントンの日本大使館へ「帝国政府ノ対米通牒覚書」が送信された。既に「パープル暗号」は米側に解読されており、ルーズベルト大統領にはその翻訳文が提出された。ルーズベルト大統領は、この電文を「最後通牒」と理解はしたが、「どの場所が攻撃され、戦争が始まるか」についてはその電文には当然のことながら記されていなかったため動きようがなかったようである。

映画「トラ・トラ・トラ!(Tora! Tora! Tora!)」のシーンには、海軍の情報部長はスターク作戦部長に対して、すぐにでもキンメル太平洋艦隊司令長官に知らせるべきと進言したが、スターク作戦部長は「ハワイの防衛の責任は陸軍にあるため、陸軍参謀総長のジョージ・マーシャル大将からハワイに連絡すべき」と言明、マーシャル陸軍参謀総長に伝えた。

マーシャル陸軍参謀総長も、この覚書が「開戦を意味する」と考え、ハワイとマニラに警報を送ることとしたが、その手続きに時間がかかった上、ハワイの陸軍の無線機が当時故障していたため、この「史実に忠実に製作された」映画では、「一般の電信会社経由で、この警報電文が、自転車にのった日系人の少年から配達されたのは攻撃終了の1時間後であったこと」が描かれていた。

更に、「暗号解読が終了して、電話中のショート陸軍司令官に届けられたのが数時間後、文面を読んで呆れた彼は『一部を海軍に廻せ』と一言、受け取ったキンメル太平洋艦隊司令長官が、真珠湾攻撃が終わって何時間も経過して、ワシントンからの警告電文『日本軍か本日午後1時最後通牒らしきものを提示する。十分警戒されたい、陸軍参謀総長ジョージ・C・マーシャル』と読む」シーンで、映画の真珠湾攻撃の全戦闘シーンが終わっていた。

「日本の政府、大本営陸海軍」の戦争を巡る緊張感が、日本政府の「秘匿主義」のためにワシントンの日本大使館に伝わっていなかったことと同様、米側でもワシントンの陸海軍の実務情報部隊の緊張感が末端まで伝わっていなかった、「伝達リスク」の存在を強く感じさせる映画のシーンであった。

4.現代の暗号戦

第二次世界大戦時、英国の数学者アラン・チューリングが「ブレッチリー・パーク(英国の暗号部隊の拠点)で開発した暗号解読機「ボム(Bombe)」、その後同地で開発された「世界初のプログラムが可能なコンピュータ」と言われている「コロッサス(Colossus)」、これらの目的は「暗号解読器」であった。

しかし、現代では、ほぼ全ての機械類がコンピュータと繋がり、制御されている。このコンピュータが他のコンピュータとインターネット等に依って、情報を送受信する場合、「暗号」が欠かせない役割を果たす、インターネットで頻繁に送受信される重要情報(個人情報、決済情報、クレジットカード情報、ログインに必要なIDやパスワード等)は、常に悪意ある第三者から狙われているからである。コンピュータによる情報伝達を悪意ある第三者の傍受、盗聴から防ぎ、送信される情報の改ざんを防ぐ役割を担う、インターネットでデータ通信を暗号化して送受信する仕組みはSSL(Secure Sockets Layer)と呼ばれている。

このSSL に用いられている暗号方式は、「解読法のない暗号アルゴリズム(注:コンピュータで計算を行うときの「計算方法」のこと)」ではなく、「現実的な時間とコストでは解読できないようにすることが可能な暗号アルゴリズム)」である。現代ではコンピュータ、インターネットの普及により、「チューリングの時代」とは比較できないほど暗号が利用されていて、「暗号が存在しない」という状態はインターネットの利用そのものに深刻な影響を与えることになるほどである。

SSL に用いられている暗号は、情報伝達に関係するハード・ウエア、ソフト・ウエアすべてがその暗号強度を上げれば、暗号の有効性を継続できるが、暗号強度の強化に取り組まなければ、その有効性を継続できないことになるため、このSSLもTLSへと進化した。このTLS(Transport Layer Security)は、1999年にSSL3.0バージョンから移行するTLSバージョン1.0がリリースされ、現在は2018年8月にリリースされた「TLS1.3」が最新バージョンである。

グローバル・リンクのWEBサイトはhttps://www.glc-tokyo.com である。先頭に付いている「https (HTTPS)」とは「Hyper Text Transfer Protocol Secure」の略で、インターネット上のHTTP (Hyper Text Transfer Protocol)通信が、SSLによって暗号化されたプロトコル(コンピュータ同士の通信をする際の手順や規格のこと)のことを言う。しかし、先頭が「http://」となっている場合は、SSLがそのWEBサイトでは導入されておらず「HTTP通信」でデータの送受信が行われるが、そのウェブサイトから送信されたデータは暗号化されていないため、傍受、盗聴、改ざんは防げないことになる。

また、この「SSLで暗号化されている」ということを証明するものがある、「SSLサーバ証明書」である。そのWEBサイトの「運営者の実在性を確認」し、ブラウザとウェブサーバ間で「通信データの暗号化」を行うための電子証明書で、認証局から発行されるものであり、WEBサイトの所有者の情報、暗号化通信に必要な鍵、発行者の署名データ等が含まれているものである。

今回のまとめ

現代のインターネットでは、「なりすまし」「盗聴」「改ざん」のリスクが常に存在すると認識することが必要であり、そのための防御策を講じなければならない。第二次世界大戦では国と国との争い、戦争に役立つ武器が「暗号」であったが、現代ではその暗号が個人、企業を守る手段、方法となっているのである。

火事や地震などと比べて現実味が薄いリスクが「サイバーリスク」である。しかし、一旦起きた場合には、「各種ウイルス攻撃」、「ランサムウエア攻撃」等で、企業はその対応に一般のリスクを遙かに超える多額の対応費用を支払うことになる。

サイバー攻撃を受ける前に、「リスクの洗い出しと対応策の検討」が必要なのでは無いだろうか、キャプティブの設立を視野にした本格的なリスクマネジメントが必要な理由がここにあると考えている。

執筆・翻訳者:羽谷 信一郎

English Translation

Risk Management 57 – Cryptography

The 2014 film “Citizenfour follows Edward Snowden’s accusations” that the US government is invading the privacy of its citizens and spying on them by intercepting countless communications. Centering on lengthy interviews with Snowden and the newspaper reporters who wrote the accusations, the film won the 87th Academy Award for Best Documentary Feature, and is a very worthwhile documentary.

A former member of the US National Security Agency (NSA) and the Central Intelligence Agency (CIA), Snowden was interviewed in June 2013 in Hong Kong by the Guardian newspaper in the UK, the Washington Post in the US and others, and is the subject of a series of interviews with the Five Eyes of the Intelligence Alliance (FVEY: the US, UK, Canada, Australia and New Zealand), a group of journalists who had previously been told in conspiracy theories and fiction”. an online intelligence-gathering program by “Prism” (Australia and New Zealand), was accused of being real. Repeatedly depicted in the film, all communications from Snowden were via highly encrypted emails.

Late last year, on 14 December 2020, the following news was distributed by Kyodo News Agency, which corroborated this.

「Washington Kyodo」Reuters reported on 13 December that Russia had hacked into the US Treasury and Commerce departments and intercepted internal email exchanges. According to the Washington Post, the Federal Bureau of Investigation (FBI) is investigating what it believes to be a months-long intrusion by the Russian Foreign Intelligence Service (SVR).

It is not known what information was stolen. The hackers are believed to be “highly sophisticated” and are seen as a “huge cyber espionage operation targeting the entire US government”.

The National Security Council (NSC), which takes the situation seriously, held an emergency meeting on 12 March, and a spokesman for the NSC explained that “all measures will be taken”.

1. Five eyes (FVEY)

FVEY’s origins date back to the post-World War II Cold War era, when it was used to monitor and intercept communications between the former Soviet Union and the Eastern Bloc, but it is now reportedly being used to monitor civilian communications around the world, with the “cooperation” of many IT companies and Internet providers. Furthermore, it was reported to have also targeted key figures in foreign governments. One of them is the following report from Kyodo News on 25 October 2013.

U.S. agency wiretaps 35 foreign leaders, British newspaper reports, accusations intensify

(London Kyodo) The Guardian (electronic version) reported on Thursday that the US intelligence agency, the National Security Agency (NSA), had tapped the phones of 35 foreign leaders. It claimed the contents of classified documents provided by Edward Snowden, a former Central Intelligence Agency (CIA) employee.

US President Barack Obama has faced allegations that could deeply damage his personal trust with national leaders. The international community, including European allies, is growing concerned about US spying, and accusations against the US will inevitably intensify in the wake of the new reports.

The accusations of Snowden, as portrayed in the film “Citizenfour”, included a cryptanalysis programme called Bullrun, which revealed that the NSA and GCHQ had been encouraging IT companies and others to plant back doors in software and network equipment to “bypass” encryption.

This was a deliberate “vulnerability” that could be exploited by criminal and terrorist organisations, and was discovered in 2014 in a vulnerability in the Internet’s standard cryptographic library (OpenSSL) called Heartbleed, in which the NSA, despite being aware of the vulnerability, had dared to introduce a “backdoor” into the network. It is also reportedly suspected of being left in place and used for intelligence gathering.

Until the Second World War, cryptography was “the property of the state” and was used in the clash of nations, but in the modern era, ordinary citizens have been included in that category, above all for the purpose of “eliminating terrorists”.

Snowden was memorable when he said in the film that “before surveillance, the internet was the most revolutionary thing in history, but that has changed”. His supporters moved him from Hong Kong to Moscow, Russia, on 23 June 2013, but he was unable to enter Russia and stayed in a “transit zone” for five weeks, and finally on 1 August, he was issued a one-year residence permit by the Russian Federal Immigration Service and entered Russia, and in 2014, 2017, and 2020, an extension of stay of three years for each was applied for and granted. According to his lawyer, he is “now working and living with his wife ‘with roots in Russia'”.

Because of his duties, in the film “Citizenfour”, Snowden repeatedly told his correspondents to “encrypt” their communications, but in the final scene of the film, he and Glenn Greenwald, then a reporter for the UK’s Guardian newspaper In the scene of the conversation in the book, Greenwald, who felt that he was in danger of being eavesdropped on by various means and methods, ended up communicating the “key points” by hand on a piece of paper that was on the table. This is because conversations cannot be “encrypted”.

2. The History of Cryptography in Japan and the United States

Japan seems to have lagged far behind the rest of the world in this regard: at the 1921 “Washington Disarmament Conference” on naval disarmament of battleships, the Japanese codes were drawn up by a “simple code book”, which the US State Department’s intelligence service, commonly known as MI-8 (Black Chamber), is said to have deciphered in its entirety. Later, an early type of cipher called “Red” by the US military was put into operation in 1931, which was also successfully deciphered by the UK in 1934 and by the US in 1936.

In 1937, the Japanese perfected the cipher called “Purple” by the US military (the Purple Cipher), and it began to operate on the cipher machine, the “ninety-seven type printing machine” (ninety-seven European printing machine)”. As noted in this column, “RM54 – Alan Turing, the father of AI”, the British had succeeded in deciphering the Enigma cipher, but deciphering the Purple Cipher was an afterthought and they were unable to decipher Japan’s diplomatic cables. The US Army, on the other hand, had succeeded in deciphering the Purple Cipher by late 1940. The UK offered to share cipher information with the US, and in February 1941, the following year, the US delivered the Purple Code decryptor, and from then on, it is said that the US and British intelligence code-breaking units began to be divided up.

Just before the outbreak of war between the US and Japan in 1941, Germany, a signatory to the Tripartite Pact, sent a warning that Japanese codes were being deciphered. As I wrote in my column of 5 December last year, “Corporate Strategy 16 – Tora, Tora, Tora!”, it later transpired that the Japanese government’s (Ministry of Foreign Affairs) codes had all been deciphered before the attack on Pearl Harbour in December 1941.

It is said that the history of the Ministry of Foreign Affairs’ ciphers is that it repeatedly made the mistake of using the old and new ciphers to send “telegrams with the same content”. Naturally, since “the original text is deciphered by deciphering the old code”, “it is possible to decipher the new code by contrasting the cipher text with the original text”. The successive heads of the Foreign Ministry’s Telegraph Division at that time were “career bureaucrat”, ordinary diplomats who were complete novices in cryptography, and neither telegraphers nor cryptographers were appointed to these posts, so the operation of the department was incredibly poor.

Although there was a big difference between Japan and the US, mechanical cryptography was first used in the US more than 200 years ago. The first simple mechanical cipher was invented by Thomas Jefferson, the first US Secretary of State at the time, in 1790, when he devised a ciphering machine that consisted of 25 wooden disks inserted into a wooden spindle, each disk rotating independently.

While the English alphabet has 26 characters, the French language has 26 characters and the German language has 30 characters, the Japanese language has “48 Iroha” characters, “two kinds of hiragana and katakana” and “more than 2,000 kanji”, making it possible to mix these characters. In terms of the number of characters, it is a language system capable of developing a huge number of codes. The languages of Europe and America have a small number of characters, which is probably why they developed cryptography.

3. The night before the attack on Pearl Harbor

On 2 December 1941, the U.S. Navy in Hawaii, which had intercepted the Japanese Navy’s coded radios, noticed that the Japanese carrier’s callsign had disappeared, and an intelligence officer reported the incident to the Commander-in-Chief of the Pacific Fleet, who allegedly ignored it.

On 6 December, the “Purple Code” sent a “Memorandum of Understanding with the Imperial Government” from Tokyo to the Japanese Embassy in Washington. The Purple Code had already been deciphered by the US and a translation was submitted to President Roosevelt. President Roosevelt understood the memorandum to be an “ultimatum”, but he was unable to move on because the memorandum did not say, of course, which places would be attacked and the war would begin.

The film “Tora Tora Tora!” scene, the Navy’s Director of Intelligence advised Chief of Naval Intelligence Stark that he should inform Commander-in-Chief of the Pacific Fleet Kimmel at once, but the Chief of Operations Stark said that “General George Marshall, Chief of the Army Staff, should contact Hawaii, as the responsibility for the defence of Hawaii lies with the Army, and he should contact Hawaii”.

He believed that the memorandum would “mark the beginning of the war” and decided to send an alert to Hawaii and Manila, but the process took so long and the Army’s radio in Hawaii was out of order at the time that a scene in the film, “faithful to historical fact”, shows that “the alert telegram was not delivered via the general telegraph company from a young Japanese American boy on a bicycle until an hour after the end of the attack”.

It further stated that “after deciphering the message, it was delivered a few hours later to Field Marshal Short, who was on the phone, and was dismayed to read it and said, ‘Pass some of it on to the Navy’.He received it and, hours after the attack on Pearl Harbor was over, a telegram from Washington warning him: ‘The Japanese Army, 1pm today, will present what appears to be an ultimatum. I wish to be fully alerted, Army Chief of Staff George C. Marshall’. This was the end of the entire battle scene of the attack on Pearl Harbor.

Just as the tensions over the war between the Japanese government and the Imperial Army and Navy were not conveyed to the Japanese embassy in Washington due to the Japanese government’s “secrecy”, so too, on the US side, the tensions of the Army and Navy’s operational intelligence units in Washington were not conveyed to the end, a scene in the film that strongly reminds us of the “transmission risk”.

4. Modern day code warfare

During the Second World War, British mathematician Alan Turing developed a cryptanalysis machine, the Bombe, at Bletchley Park (the base of the British Cryptologic Corps), and the Colossus, said to be “the world’s first computer capable of being programmed”, which was later developed there, with the purpose of being a “cryptanalysis machine”.

Today, however, almost all machines are connected to and controlled by computers.If this computer is to send and receive information to and from other computers, e.g. via the internet, then “encryption” plays an essential role. This is because sensitive information (personal information, payment information, credit card information, login IDs and passwords, etc.) frequently sent and received on the Internet is constantly being targeted by malicious third parties. The SSL (Secure Sockets Layer) is a system for encrypting data transmissions over the Internet, which prevents computers from being intercepted or eavesdropped on by malicious third parties and prevents the alteration of transmitted information.

The encryption method used in SSL is not a “cryptographic algorithm that has no decryption method” (note: this refers to the “calculation method” used in computer calculations), but “an encryption algorithm that can be made unbreakable in a practical time and cost”.Today, with the spread of computers and the Internet, cryptography is used in a way that cannot be compared to the “Turing era”, and the absence of cryptography has a serious impact on the use of the Internet.

Today, with the spread of computers and the Internet, cryptography is used in a way that cannot be compared to the “Turing era”, and the absence of cryptography has a serious impact on the use of the Internet.

The cryptography used in SSL can only remain effective if all the hardware and software related to the transmission of information is strengthened, but the effectiveness of the cryptography can only be maintained if the strength of the cryptography is strengthened, which is why SSL has also evolved into TLS.

This Transport Layer Security (TLS) was released in 1999 with TLS version 1.0, which migrated from the SSL 3.0 version, and the latest version of this TLS is now TLS 1.3, released in August 2018.

The Global Link website is https://www.glc-tokyo.com. The “https (HTTPS)” at the top of the page stands for “Hyper Text Transfer Protocol Secure”, which means that HTTP (Hyper Text Transfer Protocol) communications on the Internet are encrypted by SSL (computer procedures and standards for communicating with other parties). However, if the website starts with “http://”, SSL has not been introduced in the website and data is sent and received via “HTTP communication”, but the data sent from the website is not encrypted and therefore cannot be intercepted, eavesdropped or altered.

In addition, there is proof of this “SSL encryption” in the form of a “SSL server certificate”. It is a digital certificate issued by the certification authority to “confirm the existence of the operator” of the website and to “encrypt” the communication data between the browser and the web server, and contains the website owner’s information, the key required for encrypted communication and the signature data of the issuer.

Summary of this issue

It is necessary to recognise that there is an ever-present risk of ”spoofing”, ”eavesdropping” and ”tampering” on the modern internet, and defences must be put in place to protect against this. In the Second World War, “codes” were a useful weapon in the conflicts and wars between countries, but today they have become a means and method of protecting individuals and businesses.

Cyber risk is a risk that is less real than fire or earthquake.However, once a cyber-attack occurs, the cost of responding to a virus or ransomware attack is far greater than the risk of a typical fire or liability.

Before a cyber attack occurs, it may be necessary to “identify the risks and consider countermeasures”. This is why we believe it is necessary to “identify risks and consider countermeasures” before a cyber-attack occurs, and why full-scale risk management with a view to establishing a captive is essential.

Author/translator: Shinichiro Hatani